企業(yè)在安全方面最關(guān)注的其實是業(yè)務(wù)安全、數(shù)據(jù)安全與安全檢查,這篇文章來講解一下我對于等保過檢的經(jīng)驗與建設(shè)。

不同于其他建設(shè)文章,本文會給出很多落實方面的建議與方法,希望企業(yè)可以通過這篇文章,順利通過過檢任務(wù),并保證安全的投入成本與收益的比率。

一、管理

一個企業(yè)的安全性最終體現(xiàn)在管理與運營,隨著安全越發(fā)受重視,企業(yè)在安全管理方面也要與時俱進。

1

拓撲圖

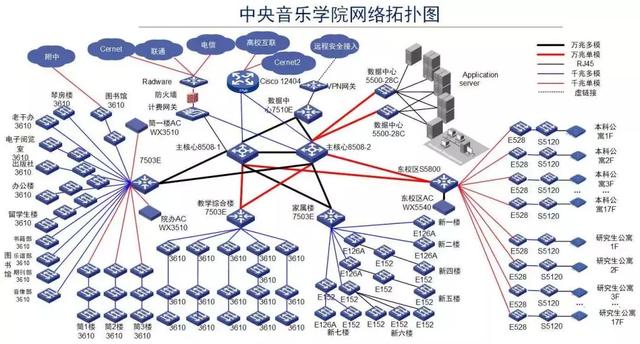

很多人把拓撲圖分類到技術(shù)中,但我更愿意把拓撲圖分類到管理中,因為可以通過拓撲圖一目了然的知道企業(yè)中每個設(shè)備的使用,每個區(qū)域的劃分都很明確,過檢中過檢人員第一個核對的也是拓撲圖,那么拓撲圖方面有什么需要注意的地方呢?

1) 標名設(shè)備品牌與型號

標名設(shè)備品牌與型號的目的是更加直觀明確的看出整個體系的硬件安全情況,也方便管理,當出現(xiàn)廠商漏洞時可以快速進行批量補救工作,避免遺漏。還有目前個人企業(yè)沒有要求國產(chǎn)化率,國企與事業(yè)單位已經(jīng)做了相關(guān)要求,個人企業(yè)在敏感行業(yè)也要去國產(chǎn)化改造,比如支付過檢。國產(chǎn)化是大趨勢,這里建議后期企業(yè)建設(shè)時優(yōu)先考慮國產(chǎn)設(shè)備,已經(jīng)使用國際品牌設(shè)備的企業(yè),建議盡早進行國產(chǎn)化設(shè)備改造任務(wù)與國密改

2) 標名使用區(qū)域

這里的使用區(qū)域是指物理區(qū)域,比如辦公區(qū)域、業(yè)務(wù)1云區(qū)域、業(yè)務(wù)2云區(qū)域、業(yè)務(wù)3機房區(qū)域。

3) 標名業(yè)務(wù)

需要標名過檢的核心業(yè)務(wù)所在位置,訪問核心業(yè)務(wù)的線路,核心業(yè)務(wù)基本信息(包括服務(wù)器信息、網(wǎng)絡(luò)信息、業(yè)務(wù)信息等)。

4) 標名隔離情況

標名業(yè)務(wù)之間的隔離情況,有些業(yè)務(wù)與業(yè)務(wù)之間是存在關(guān)聯(lián)性的,這樣的情況使得業(yè)務(wù)之間無法隔離,那么就需要相應(yīng)的安全手段,比如訪問控制等。一般是需要隔離的,在等保中雖然沒有明確要求,但在支付過檢中是有明確要求,支付業(yè)務(wù)必須是獨立于所有業(yè)務(wù)的。

2

組織結(jié)構(gòu)

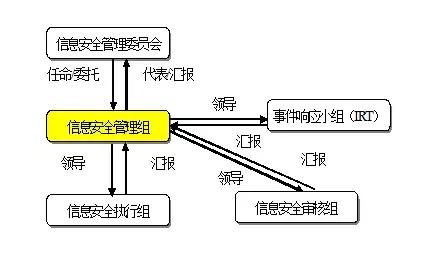

組織結(jié)構(gòu)由二部分組成:人員結(jié)構(gòu)、管理結(jié)構(gòu)。

1)人員結(jié)構(gòu)

這部分主要涉及到的是《信息安全組織建設(shè)管理制度》,這個文檔主要記錄了安全小組組成人員及任務(wù),還有各小組之間的協(xié)同關(guān)系,最重要的是當發(fā)生情況的時候能有人通過這個制度知道該聯(lián)系誰。同樣各小組負責(zé)人需要制定相關(guān)的制度文檔,放在管理結(jié)構(gòu)中敘述。

2)管理結(jié)構(gòu)

這里要講述的管理文檔就有很多了,大到《信息安全管理辦法》,小到《信息安全考核辦法》,無論是什么管理文檔,在撰寫定制時都要考慮的核心是:

(1)適用人群和崗位

(2)是否可以實現(xiàn)

(3)由誰監(jiān)督

(4)觸犯后的措施與流程

整個文檔的管理在等保中分為4個類,這里后期會為大家詳細講解每一個文檔,這里只做概述,下文會放出文檔詳單。

二、技術(shù)

在規(guī)范了管理后還要有相應(yīng)的技術(shù)作為支撐,這里的技術(shù)包括設(shè)備和滲透測試,本次主要想與大家聊的其實就是這部分。

1

設(shè)備

等保中會看的安全設(shè)備包括很多,比如WAF、抗DDoS、堡壘機、綜合日志審計、數(shù)據(jù)庫審計、IPS/IDS、殺軟、漏掃等等。我們一一敘述。

1)WAF

等保中WAF的選用與規(guī)范其實重點在于,如果采用廠商設(shè)備,基本就是延用廠商的報告,很少會問比較細節(jié)的東西。如果選用開源的WAF,那么每個細節(jié)都會問到,問題如下:

(1)有沒有登錄界面

(2)登錄用戶有沒有身份限制

(3)登錄次數(shù)有沒有做控制

(4)登錄是否有失敗鎖定

(5)是否是所有用戶均采用雙因素登錄

(6)如果有規(guī)則觸發(fā)會不會及時告警,告警方式是什么

(7)規(guī)則支不支持自定義

(8)規(guī)則通過什么方式升級

(9)能不能查詢6個月內(nèi)的攻擊日志

(10)以上所有是否界面化可操作

(11)等等等……

因為我在安全建設(shè)時為了節(jié)約安全投入,是采用的開源WAF,沒有界面,甚至除了規(guī)則沒有一個符合以上要求,在這里給采用開源WAF的安全從業(yè)者一些建議:

(1)采用體系內(nèi)存在的日志管理來做后臺登錄界面

(2)告警通過郵件方式告警即可,這里需要自行編寫判斷發(fā)送郵件的腳本

(3)大部分開源WAF都支持自定義規(guī)則,升級一般通過手動方式升級,這里可以明言手動方式升級,對于等保的認證沒有影響,可以升級就行

(4)界面化的操作如果實現(xiàn)困難可以和等保檢查人員說是后臺操作,需要登錄服務(wù)器改配置文件,只不過這里算是一個建議型問題。

2)抗DDoS

如果是云環(huán)境的業(yè)務(wù),云基礎(chǔ)防御中存在抗DDoS功能的,直接把這個模塊展示給等保的檢查人員即可。物理機房建議購買一臺,因為開源市場上成型的抗DDoS產(chǎn)品確實很少。在這里會看你的閥值設(shè)置,日志查詢和存儲情況。

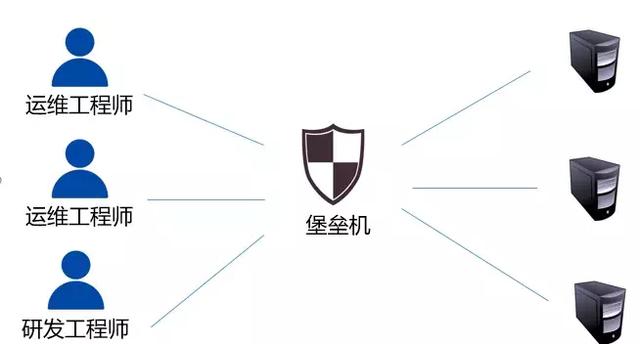

3)堡壘機

關(guān)于堡壘機在等保中會問到的具體問題如下:

(1)有沒有登錄界面

(2)登錄用戶有沒有身份限制

(3)登錄次數(shù)有沒有做控制

(4)登錄是否有失敗鎖定

(5)角色是否分為:管理員、普通用戶、審計管理員

(6)每個角色是否存在越權(quán)行為

(7)每個角色是否開啟雙因素認證

(8)審計日志是否保留3個月以上

(9)審計工作是否被執(zhí)行(執(zhí)行記錄)

(10)堡壘機后臺是否為分段密碼

(11)是否采用HTTPS登錄,版本是什么

在這里給大家一個建議,采用廠商的設(shè)備會相對順利一些,如果采用的是開源設(shè)備,一定注意是用戶身份,如果沒有審計管理員這個角色,是一般甚至嚴重問題。后臺的分段密碼只是針對于廠商設(shè)備,開源設(shè)備不要求,HTTPS如果采用開源,建議套一層nginx反向代理。雙因素登錄是一般問題。

4)綜合日志審計

一般采用syslog就足夠了,當然如果是為了運營安全著想,要時常做日志分析,對于廠商設(shè)備來說分析工作會相對簡單一些,采用syslog自行分析日志開發(fā)工作量會增大。這里會問的問題就相對比較少:

(1)是否集中了所有日志

(2)日志分析工作是否開展(證據(jù))

(3)是否保留6個月以上日志

5)數(shù)據(jù)庫審計

對于數(shù)據(jù)庫審計,建議采用廠商設(shè)備,開源的數(shù)審大多以插件為主。會問到的問題與WAF大同小異。

6)IPS/IDS

這塊主要看是否存在即可,沒有問太細的東西,推薦是使用開源的IDS就足夠了。

7)殺軟

這塊主要的問題如下:

(1)是否存在殺軟

(2)是否定時查殺

(3)是否審查與修復(fù)(證據(jù))

8)漏掃

這塊一般使用Nessus就可以了,當然這是我想要主推的工具,也是免費,也相對準確,如果有需要的朋友私信“X安全”可以獲取SC激活版Nessus。關(guān)于Nessus會問如下問題:

(1)掃描周期是否設(shè)定(根據(jù)管理文檔設(shè)定,等保規(guī)定每年至少2次)

(2)掃描報告是否出具(郵箱或本地下載均可)

(3)掃描結(jié)果是否上報安全組并進行改正(證據(jù))

(4)策略是否為本年度策略(可以不是最新,但是最多不能超過1年)

說明:關(guān)于專業(yè)版Nessus,可以升級,不限掃描IP數(shù)量。(PS:如有需要此工具者,可在“X安全”上回復(fù)“工具”獲取。)

2

滲透測試

這里其實包括兩大類:

1)基線安全

基線安全是服務(wù)器基礎(chǔ)配置安全,包括SSH配置文件的配置,/etc/passwd是否存在不唯一的為0的UID,密碼周期是否為90天等等。關(guān)于基線安全的掃描,如果是云環(huán)境,存在基線安全檢測,但是我個人更推薦是基線檢測腳本,因為如果使用云廠商的,需要投入資金。2)應(yīng)用安全包括所有應(yīng)用和網(wǎng)絡(luò)方面的滲透測試,這部分只能看平時工作的效果了,沒有什么建議,最大的建議是當時過檢人員測出有什么漏洞及時修正就好了。等保測試記住一個原則,誰都是需要體現(xiàn)工作量的,他們不可能給你評100,差不多就行。

附上管理文檔目錄供大家參考: